Protéger la confidentialité associée aux registres légaux dématérialisés est une préoccupation majeure pour les entreprises. Ces dernières doivent se conformer à des réglementations strictes en matière de protection des données et prendre les mesures de sécurité adéquates afin de prévenir toute violation d’informations sensibles et confidentielles liées aux contrats, aux transactions et à d’autres aspects juridiques.

Cet article vous présente diverses méthodes pour sécuriser les informations confidentielles liées aux registres légaux dématérialisés de votre entreprise !

Table des matières

Pourquoi faut-il appliquer des mesures de confidentialité strictes sur les registres légaux dématérialisés ?

Retour sur les enjeux et les caractéristiques essentiels des registres légaux dématérialisés

Les registres légaux sont des documents officiels qui enregistrent des informations importantes et sensibles sur une entreprise, telles que :

- Ses activités,

- Ses transactions,

- Ses employés,

- Ses clients.

Ces registres peuvent inclure des registres comptables, des registres de propriété, des registres de brevets, des registres d’employés, des registres fiscaux, etc.

Les caractéristiques spécifiques des registres légaux dématérialisés qui nécessitent l’application de règles de confidentialité sont les suivantes :

- Sensibilité des informations : Les registres légaux contiennent souvent des informations sensibles et confidentielles sur l’entreprise, ses partenaires commerciaux, ses clients et ses employés. Cela inclut notamment des détails financiers, des informations personnelles, des secrets commerciaux, des stratégies commerciales, etc,

- Conformité légale : Les registres légaux sont soumis à des exigences légales strictes en termes de confidentialité et de protection des données. Les entreprises sont dans l’obligation de se conformer aux lois et réglementations en vigueur concernant la confidentialité des informations commerciales, telles que le Règlement général sur la protection des données (RGPD) en Europe,

- Risques de sécurité : Les registres légaux peuvent être des cibles attrayantes pour les cybercriminels, les concurrents ou d’autres personnes mal intentionnées cherchant à accéder à des informations sensibles. La divulgation non autorisée de ces informations peut entraîner des conséquences juridiques et financières graves pour l’entreprise,

- Responsabilité de l’entreprise : Les entreprises ont la responsabilité de protéger les informations sensibles contenues dans les registres légaux, notamment par la mise en place de mesures de sécurité appropriées, telles que des contrôles d’accès, des mesures de cryptage, des politiques de sécurité des données et des protocoles de gestion des informations confidentielles.

Quelles règles de confidentialité faut-il appliquer pour garantir la sécurité des données contenues dans les registres légaux dématérialisés ?

En raison de ces caractéristiques, il est crucial d’appliquer des règles de confidentialité spécifiques aux registres légaux dématérialisés. Cela comprend notamment :

- La restriction de l’accès aux personnes autorisées uniquement,

- L’utilisation de mesures de sécurité appropriées pour protéger les informations,

- La mise en œuvre de politiques de gestion des données,

- La sensibilisation des employés à l’importance de la confidentialité des informations contenues dans les registres légaux.

Pourquoi faut-il se tourner vers des applications innovantes pour optimiser la protection de ses données ?

Les utilisateurs bénéficient d’une amélioration de leur expérience grâce aux applications innovantes, qui offrent également des systèmes de sécurité adaptés à leurs besoins.

Raison n°1 : améliorer l’expérience utilisateur

Dans notre société en constante évolution, les applications font partie intégrante de notre quotidien numérique. Cependant, il est important de noter que certaines applications présentent des limites en matière d’expérience utilisateur, notamment en ce qui concerne la protection des données. Pourtant, selon une étude publiée en 2022 par Cisco, 84 % des entreprises en France considèrent la confidentialité des données comme une nécessité absolue sur le plan commercial.

Le secteur juridique est témoin d’une augmentation croissante du nombre d’applications développées par des legaltechs, qui cherchent à améliorer et à garantir une expérience utilisateur sécurisée grâce à diverses mesures, telles que :

- L’authentification des utilisateurs,

- Le contrôle d’accès aux informations,

- La préservation de l’intégrité des données,

- La confidentialité des informations.

Raison n°2 : mettre en place des systèmes de sécurité adaptés en fonction des utilisateurs

La mise en place d’une gestion efficace des comptes pour accéder aux registres légaux dématérialisés est essentielle pour assurer la sécurité des données. Une gestion plus efficace des comptes permet de mettre en place un système d’authentification et d’autorisation spécifique pour chaque utilisateur. La plupart des applications émergentes développées par les legaltechs offrent la possibilité à chaque utilisateur de bénéficier de niveaux d’accès bien distincts en fonction de son rôle et de ses responsabilités. Par exemple, un avocat peut avoir accès à certaines caractéristiques et à certains documents, tandis qu’un assistant juridique peut se voir attribuer un accès restreint, limité à certaines informations.

Cette approche permet de garantir que seules les personnes autorisées peuvent accéder aux informations confidentielles, réduisant ainsi les risques de fuites ou de manipulations non autorisées.

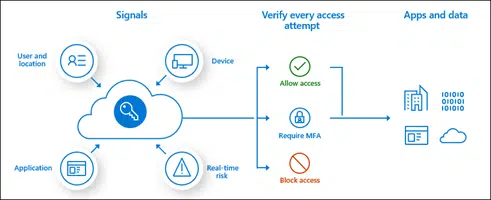

La mise en place d’un système d’authentification fort

Une authentification forte et conforme aux normes technologiques garantit une sécurité renforcée et une protection optimale des données. Par exemple, avec l’utilisation de l’authentification multifacteur (MFA), la vérification à plusieurs niveaux garantit une connexion sûre et fiable.

Le choix d’une authentification conforme aux normes technologiques

On distingue généralement trois types d’authentification : simple, forte et unique.

L’authentification simple repose sur un seul facteur, tandis que l’authentification unique permet une seule identification pour accéder à plusieurs applications informatiques. L’authentification forte exige, quant à elle, la présence de deux ou plusieurs éléments d’identification différents pour vérifier l’identité d’un utilisateur.

Une authentification conforme aux normes technologiques est un processus d’identification qui répond à des normes en matière de sécurité et de technologies, notamment celles définies par le règlement général sur la protection des données (RGPD), qui est entré en vigueur le 25 mai 2018.

Ceci comprend l’utilisation de protocoles et de techniques reconnus et éprouvés pour assurer l’intégrité, la confidentialité et l’authenticité des informations d’identification. Cette approche permet de s’assurer que l’authentification est fiable, robuste et conforme aux exigences de sécurité actuelles.

Quid de l’authentification multifacteur (MFA) ?

L’authentification multifacteur (MFA) est une méthode de sécurité qui renforce le processus de connexion en exigeant plus d’un facteur d’authentification. L’une des formes courantes de MFA consiste à se connecter à un site et à demander une confirmation avec un code de téléphone .

Dans le contexte des registres légaux dématérialisés, l’utilisation d’une telle authentification revêt une importance particulière. En effet, lorsque vous utilisez cette méthode, après avoir saisi vos identifiants de connexion, le site vous demande de confirmer votre identité en fournissant un code qui vous est envoyé sur votre téléphone. Ainsi, même si un pirate informatique parvient à obtenir les informations d’identification d’un utilisateur, il lui sera extrêmement difficile d’accéder aux registres légaux sans le code de vérification supplémentaire.

Fonctionnement de l’authentification MFA (source : Microsoft Learn)

La nécessité de renforcer sa sécurité interne

Dans le contexte des registres légaux dématérialisés, plusieurs mesures peuvent être mises en place pour renforcer la sécurité interne :

- Centralisation des postes : La centralisation des postes de travail permet de mieux contrôler qui peut accéder aux registres légaux et aux informations sensibles qu’ils contiennent. En centralisant les postes, il devient plus facile de gérer les autorisations d’accès et de limiter l’accès uniquement aux utilisateurs autorisés. Cela réduit considérablement le risque d’accès non autorisé aux registres légaux.

- Politique de gestion des mots de passe : Une bonne politique de gestion des mots de passe est indispensable au renforcement de la sécurité intérieure. Cela peut comprendre des exigences en matière de complexité des mots de passe, des périodes de validité régulières, une interdiction de partager des mots de passe, et l’utilisation de l’authentification à deux facteurs comme couche de sécurité additionnelle.

Protection des données sensibles : les avantages du chiffrement

En conservant les données chiffrées en France et en Europe, la confidentialité des données est garantie et la conformité au RGPD est assurée. Par ailleurs, l’utilisation de PC chiffrés offre une protection aux informations sensibles en les rendant inaccessibles sans clé de déchiffrement.

Le chiffrement des données : conformité RGPD et protection multi-emplacements

En appliquant le chiffrement aux informations contenues dans vos registres légaux dématérialisés, vous les convertissez en un format illisible, sauf pour ceux qui disposent de la clé de chiffrement appropriée. Cela ajoute une couche supplémentaire de protection en cas d’atteinte à la sécurité ou d’accès non autorisé.

Dans le respect des réglementations RGPD, il est important de stocker les données chiffrées en France et en Europe, plutôt qu’aux États-Unis. Cette décision est prise pour assurer le respect des exigences de confidentialité et de protection des données énoncées par le RGPD, ainsi que pour éviter les risques associés aux réglementations et aux pratiques en matière de protection des données des États-Unis.

La confidentialité des données assurée grâce aux PC chiffrés

L’utilisation de PC chiffrés pour les registres légaux dématérialisés garantit une protection adéquate des informations confidentielles et sensibles. Grâce au chiffrement, il est impossible d’accéder aux données sensibles présentes sur le PC sans disposer de la clé de déchiffrement appropriée.

Lorsqu’un PC est chiffré, toutes les données qui y sont stockées sont converties en un format illisible sans la clé de déchiffrement. Ainsi, en cas de perte ou de vol d’un PC chiffré, les données restent inaccessibles aux personnes non autorisées, préservant ainsi l’intégrité des registres légaux.

Solliciter des experts pour protéger votre entreprise

Protégez votre entreprise en externalisant la sécurité et en engageant des experts spécialisés. Une stratégie d’audit permet de détecter les vulnérabilités et de mettre en place des mesures correctives. L’engagement de freelances en sécurité offre davantage d’expertise, de flexibilité et permet une réduction des coûts.

La mise en place d’une stratégie d’audit

Dans le cadre des registres légaux dématérialisés, une stratégie d’audit peut être mise en place pour examiner vos activités et identifier les éventuelles vulnérabilités en matière de sécurité.

Cette vérification peut être réalisée par une entreprise spécialisée en sécurité informatique. Elle vise à évaluer les mesures de sécurité mises en place, d’identifier les vulnérabilités potentielles et à recommander des actions correctives afin d’améliorer la sécurité globale de l’organisation.

En soumettant vos opérations à un audit externe, vous bénéficiez d’un regard objectif et d’une expertise supplémentaire dans l’évaluation de votre posture de sécurité. Cela vous permet de prendre conscience des éventuelles lacunes et de mettre en place des mesures de protection appropriées pour prévenir les cyberattaques et autres failles de sécurité.

Solliciter un expert en cybersécurité en freelance

Optez pour une solution de sécurité externalisée en engageant un expert cybersécurité freelance pour protéger votre entreprise. Cette approche vous permet de bénéficier de l’expertise et des compétences de professionnels spécialisés dans le domaine de la sécurité, sans avoir à les embaucher en tant qu’employés permanents.

En engageant un expert cybersécurité en freelance, vous pouvez profiter des avantages suivants :

- Expertise spécialisée : Les freelances en cybersécurité possèdent une vaste expérience et des connaissances approfondies dans leur domaine. Ils sont habitués à travailler avec diverses technologies et systèmes, et peuvent vous fournir des recommandations et des solutions adaptées à votre entreprise,

- Flexibilité : Engager des experts en sécurité freelance vous offre une grande flexibilité. Vous pouvez les embaucher pour des missions spécifiques, sur une base temporaire ou pour des besoins ponctuels. Cela vous permet d’adapter facilement votre équipe de sécurité en fonction de l’évolution de votre entreprise,

- Réduction des coûts : L’externalisation de la cybersécurité à des freelances peut être plus rentable que d’embaucher une équipe interne. Vous réalisez des économies sur les frais de recrutement, de formation et de salaire, tout en ayant accès à des professionnels qualifiés lorsque vous en avez besoin.

Conclusion

En somme, il est essentiel pour les entreprises de protéger les informations sensibles des registres légaux dématérialisés. Cela nécessite de se conformer aux réglementations de protection des données et de mettre en place des mesures de sécurité appropriées, telles que l’utilisation d’applications sécurisées, une authentification solide, une séparation des utilisateurs et le chiffrement des données.

En se conformant à ces bonnes pratiques, les entreprises peuvent garantir la confidentialité et la sécurité de leurs informations sensibles, évitant ainsi les violations de données et leurs conséquences néfastes.